In der Bayernallee war für den Samstag 09.08. eine geplanten Stromabschaltung zwischen 08:00 und 13:00 durch die Stawag angekündigt worden.

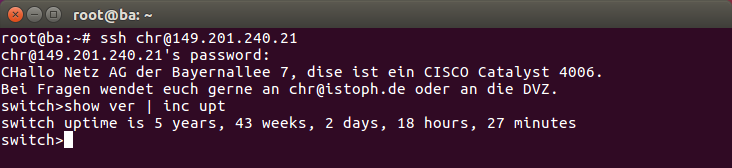

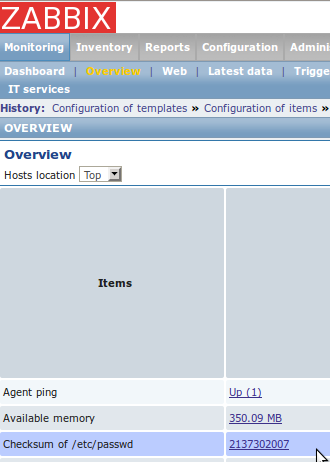

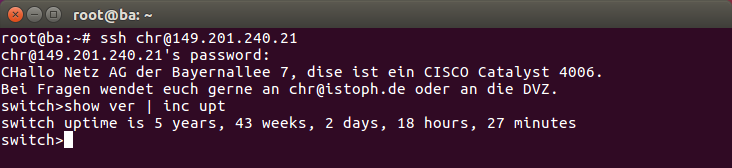

Leider hatten wir den CISCO Switch seit über 5 1/2 Jahren nicht neu gestartet, aber der reihe nach.

8:15 wurde der Strom abgeschaltet.

8:43 gingen die USVs der Ciso 4006 gingen zu neige.

10:13 Strom wurde wieder eingeschaltet.

12:56 Eintreffen meinerseits in der Bayernalle für eine erste Analyse:

- Cisco zeit den Status Fail an. Ein Neustart der Cisco so wie das Resetten

der Superviso war ohne Erfolg. Nach 3Sec Grünen Blinken fällt die Sup in den

Status Fail zurück.

- Suchen nach Cisco Konsolen Kable.

14:00 Abreise meinerseits mit neuer Terminfindung für den späten Abend.

14:00 – 23:45 Mehrere Koordinationsgespräche. Suche von privater Hardware.

23:50 Eintreffen mit einem Kollegen in der Bayernallee. Erneute Analyse mit Konsolenkable.

- Sup gab aber leider keinerlei Status

- CF Karte war Leer ohne Dateisystem

- Vorbeiteitung Notlösung, suche nach dem zweitem HP Switch und den SFP Adaptern.

- Einbau der 3com Karte in Chistoph Router

Begründung: Hier sind bereits alle Routing Funktionalitäten Installiert

und VLAN Feachers vorhanden.

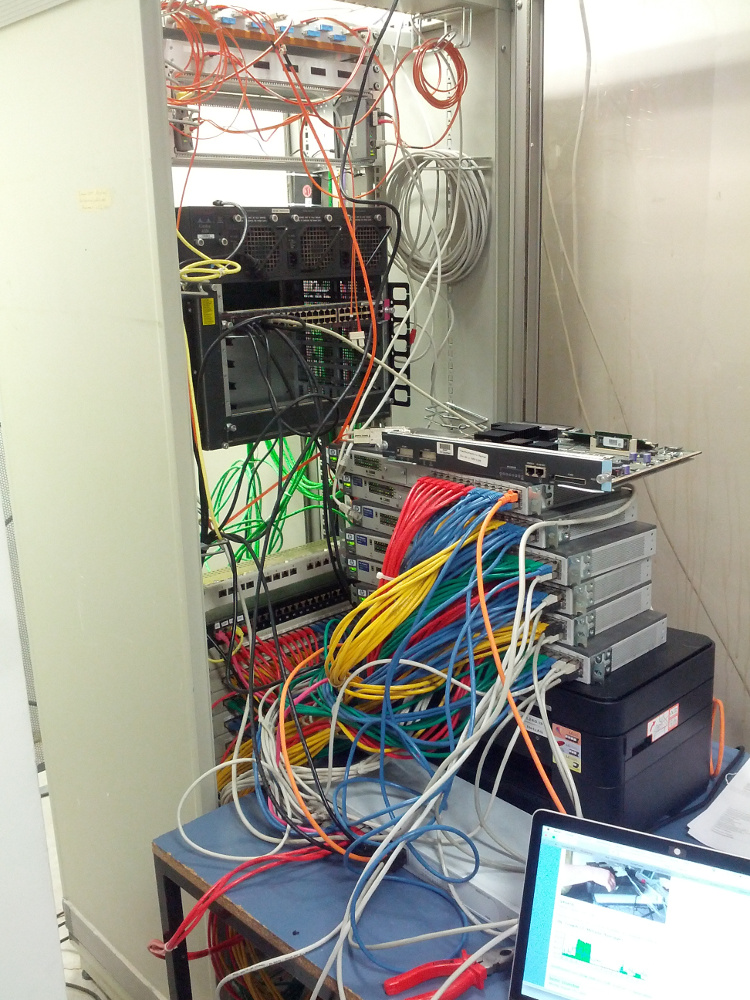

03:00 Erfolgreicher Funktionstest und Verbindung zum Internet. Vorbereitung umbau der

Netzwerkinfrastruktur auf 100Mbit Switches.

04:00 Erster Netzwerk Test nicht erfolgreich, vermutlich eine Loop

gesteckt.

04:30 Zweiter Netzwektest Erfolgreich. Edorome Test erfolgreich. Fahrt

nach hause!

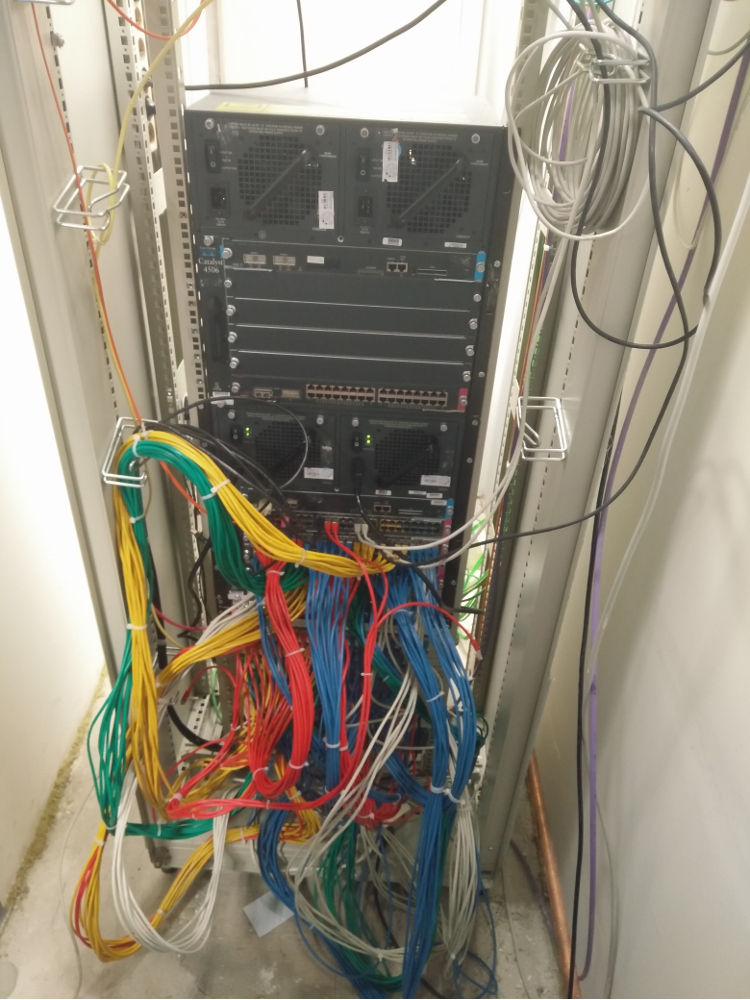

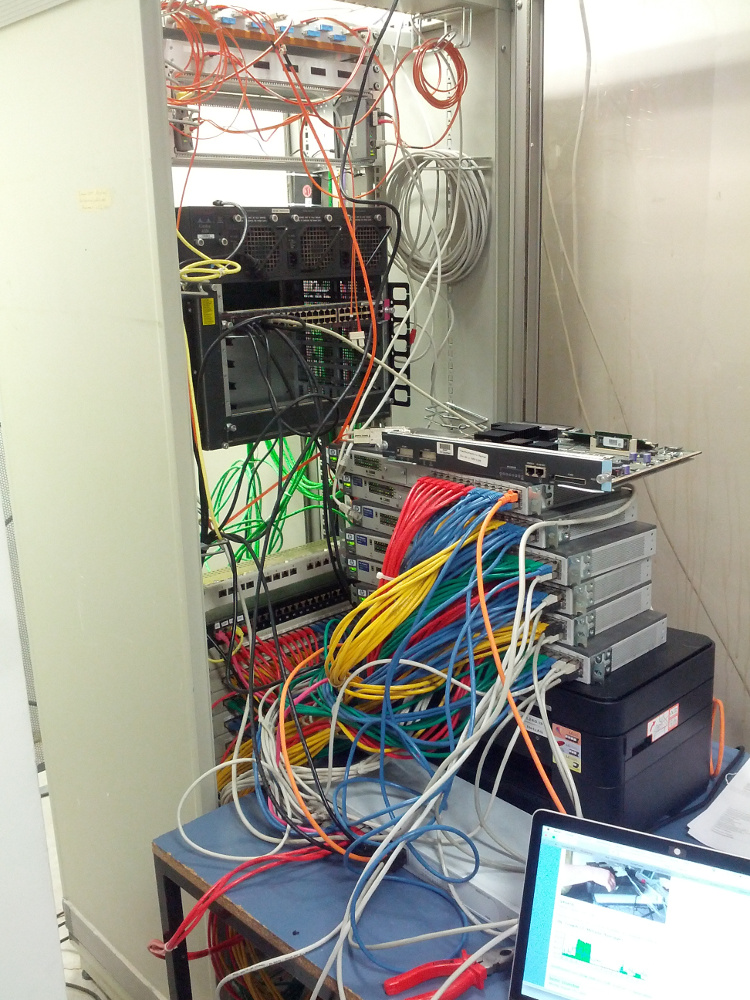

Nach dem Umstecken sah unsere Notlösung etwas chaotisch aus, die CISCO 4006 etwas leer, dafür waren die 144 Bewohner am nächsten morgen wieder sehr glücklich.