Komischer weise ist das mir noch nie aufgefallen aber als ich heute einen Bug fixen sollte, war ich mal wieder richtig geschockt wie sich der IE mal wieder mit Händen und Füßen gegen Standards wärt.

<button type="submit" name="mode" value="preview">Vorschau</button>

<button type="submit" name="mode" value="insert">speichern</button>

Beim klicken auf den Button „Vorschau“ passiert folgendes:

- Der IE 6 (und älter) überträgt mode=Vorschau&mode=speichern

– das Script wertet den letzten Wert aus, also mode=speichern

- Der IE 7 überträgt mode=Vorschau

- Opera und Firefox übertragen mode=preview

So bekam ich im IE eine PHP Error, den ich mir nicht erklären konnte da im FE lief alles lief. Und normalerweise PHP ja auf dem Server kompiliert. Da aber im value eine ID stand und im dem IE ein Sting übergeben wurde, war der fehler gefunden.

Lösung:

Entweder hidden Felder nutzen oder links verwenden.

Quelle: notizen.joergkrusesweb.de

Veröffentlicht am: 16.12.2008 von: CHR | publiziert in: Hiwi, PHP

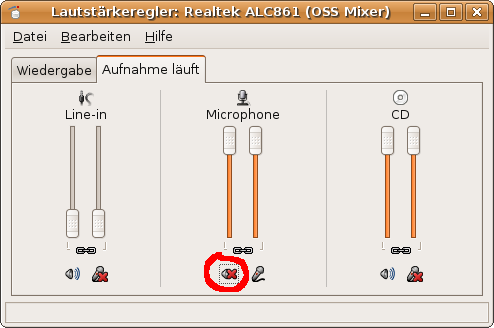

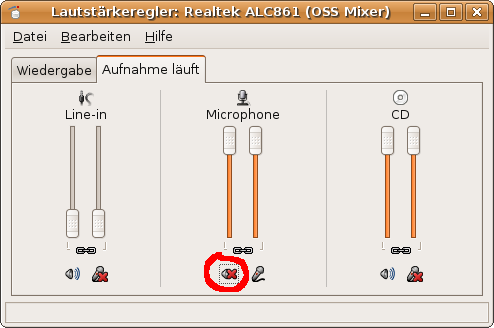

Im Ubuntu eingebauten Lautstärkeregler 2.22.0 gibt es den Button „Mikrophone stummschalten“ den ich bei jedem Start von Ubuntu erneut ausschalten muss damit meine Boxen kein Rauschen von sich geben.

Diese Einstellung wollte ich mittels amixer auf der Konsole finden um sie dauerhaft oder per Script zu setzen. Leider ging der amixer aber auch nicht:

user@desktop:~# /usr/bin/amixer

amixer: Mixer default load error: No such file or directory

user@desktop:~# sudo /etc/init.d/alsa-utils restart

* Shutting down ALSA... * warning: 'alsactl store' failed with error message 'alsactl: get_control:209: Cannot read control info '2,0,0,Master Playback Volume,0': No such file or directory'... amixer: Mixer hw:0 load error: No such file or directory

amixer: Mixer hw:0 load error: No such file or directory

...

[fail]

* Setting up ALSA... * warning: 'alsactl restore' failed with error message 'alsactl: set_control:989: warning: name mismatch (Headphone Playback Switch/Surround Playback Switch) for control #2

alsactl: set_control:991: warning: index mismatch (0/0) for control #2

alsactl: set_control:993: failed to obtain info for control #2 (Operation not permitted)'... amixer: Mixer hw:0 load error: No such file or directory

amixer: Mixer hw:0 load error: No such file or directory

amixer: Mixer hw:0 load error: No such file or directory

...

[ OK ]

Lösung:

Ich habe dann das Kernel Modul alsa nachinstalliert.

user@desktop:~# module-assistant auto-install alsa

The program 'module-assistant' is currently not installed. You can install it by typing:

apt-get install module-assistant

-bash: module-assistant: command not found

user@desktop:~# apt-get install module-assistant

...

user@desktop:~# module-assistant auto-install alsa

...

Nach einem neustart funktionierte nicht nur der amixer sonder auch die Soundeinstellungen werden beim herunterfahren gespeichert.

Quelle: ubuntuforums.org

Veröffentlicht am: 11.12.2008 von: CHR | publiziert in: Ubuntu

Also bislang habe ich ja immer einen Krampf bekommen wenn es um PGP ging. Langsam habe ich aber den dreh raus wie es geht.

1. gnupg installiren: sudo apt-get install gnupg

2. Thunderbird Plugin installiren: https://addons.mozilla.org/de/thunderbird/addon/71

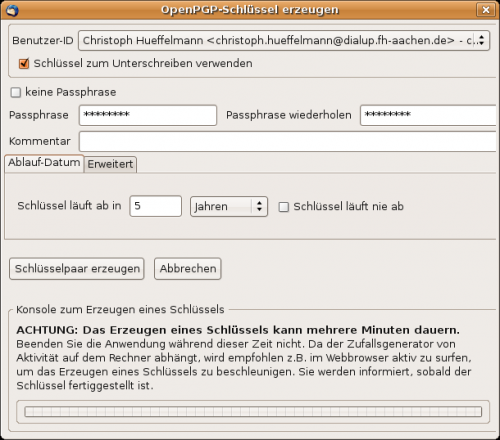

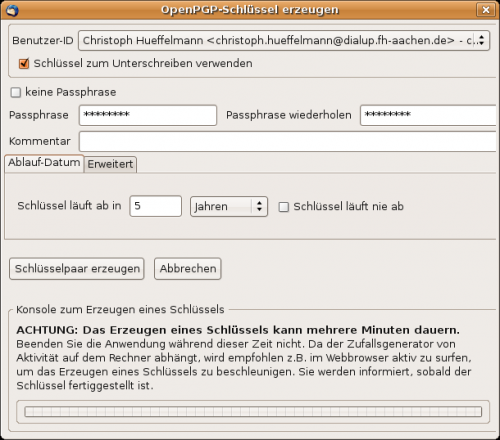

3. Schlüssel erzeugen:

OpenPGP -> Schlüssel verwalten … -> Erzeugen -> Neues Schlüsselpar …

– Gib dann ein Passwort für den Passphrase ein und wiederhole ihn.

– Schlüsselpaar erzeugen Klicken.

– Dann sollte man einen Widerrufsschlüssel erzeugen.

4. OpenPGP -> Schlüssel verwalten … -> Rechte Maustaste auf den eigenen Schlüssel -> Öffentlichen Schlüssel Per E-Mail Senden

Nun kann derjenige der deinen Öffentlichen Schlüssel hat, dir eine Verschlüsselte Nachricht zukommen lassen die du entschlüsseln kannst.

Die gegen Seite muss dafür auch das Thunderbird Plugin installiert haben und den Schlüssel importieren.

1. Rechte Maustaste auf den Öffentlichen Schlüssel -> OpenPGP Schlüssel Importiren

Dann kann man beim Senden von E-Mails den Hacken Verschlüsseln anklicken und die Mail wird vor dem Senden verschlüsselt.

Quelle: thunderbird-mail.de

Veröffentlicht am: 10.12.2008 von: CHR | Tags: OpenPGP | publiziert in: Security

Jetzt muss ich noch mal was für mich Dokumentieren weil ich ständig danach suche. Dieser Befehl liest eine Datei ein und entfernt alle Zeilen wo am Anfang eine # oder ein ; oder ein $ steht.

cat date.conf | grep -v -e "^#" -e ";" -e "^$"

Veröffentlicht am: 10.12.2008 von: CHR | publiziert in: Linux

Hm ich könnte ja auch mal vor die Tür gehen aber wofür hat man denn das Internet. Heute sagte mir mein Pennal nur — bzw. Temperatur unbekannt.

Wenn das Internet mal abstützt, bin ich glaube ich völlig aufgeschmissen.

Veröffentlicht am: 09.12.2008 von: CHR | publiziert in: Ubuntu