Frage:

Ich habe durch Google Ihre Webseite gefunden, da ich Informationen brauchte. Und da dachte ich mir, vielleicht können sie mir Weiterhelfen.

z.Z benutze ich einen NAS Speicher zyxel-nsa-220

bin damit aber gar nicht mehr zufrieden.

Also dachte ich mir, mach ich doch nen Debian 7 Server und baue die Platte da rein. Leider laufen die Platten als JBOD soweit ich das gelesen habe ist das Kein RAID. Aber auf dem NAS ist es wohl mit „mdadm“ Konfiguriert und da dachte ich das muss auch unter Debian laufen.

Jetzt ist meine frage, ist es möglich die Platten wieder zu Mounten oder geht das gar nicht und ich müsste von den 2×1 TB Platten erst einmal ein

Backup machen ?

P.s: ich hoffe ich belästige sie nicht damit.

LG

Marco

Antwort:

Hallo Marco,

mit Freuden habe ich deine E-Mail erhalten und gebe Privat läuteten gerne Auskunft. Für alle Business Kunden verweise ich hier mal auf meinen Beratervertrag 😉

Zu erst mal ist deine Vermutung das JBOD kein Raid ist, völlig richtig. Die Übersetzung davon ist „Just a Bunch of Disks“, also: Nur ein Haufen Festplatten. Qeulle wikipedia.org

Das Problem was du hast ist das dein Kernel/initrd vor /dev/sda booten wird und nicht von einem MD Device wie /dev/md0. Um das umzustellen habe ich folgende einfachen Ansatz.

Du machst eine Neuinstallation auf der zweiten Platte und gibst bei der Installation, während der Partitionierung an, das du ein RAID erstellen möchtest lässt aber deine aktuelle Systemplatte aus (Spare). Nach der Installation kannst du deine Daten von der dann alten Systemplatte auf die neu installierte Platte kopieren und anschließend die Platte ins RAID mit aufnehmen. Dafür empfehle ich dir den MBR mittels sfdisk zu kopieren.

sfdisk -d /dev/sdX > /dev/sdY

Quelle: Partitionstabelle-sichern

Dann kannst du die Platte, nach einem Reboot, mittels mdadm --add /dev/md0 /dev/sdX1 in den Verbund mit aufnehmen.

Grundsätzlich geht das auch ohne Neuinstallation ist aber nicht ganz trivial.

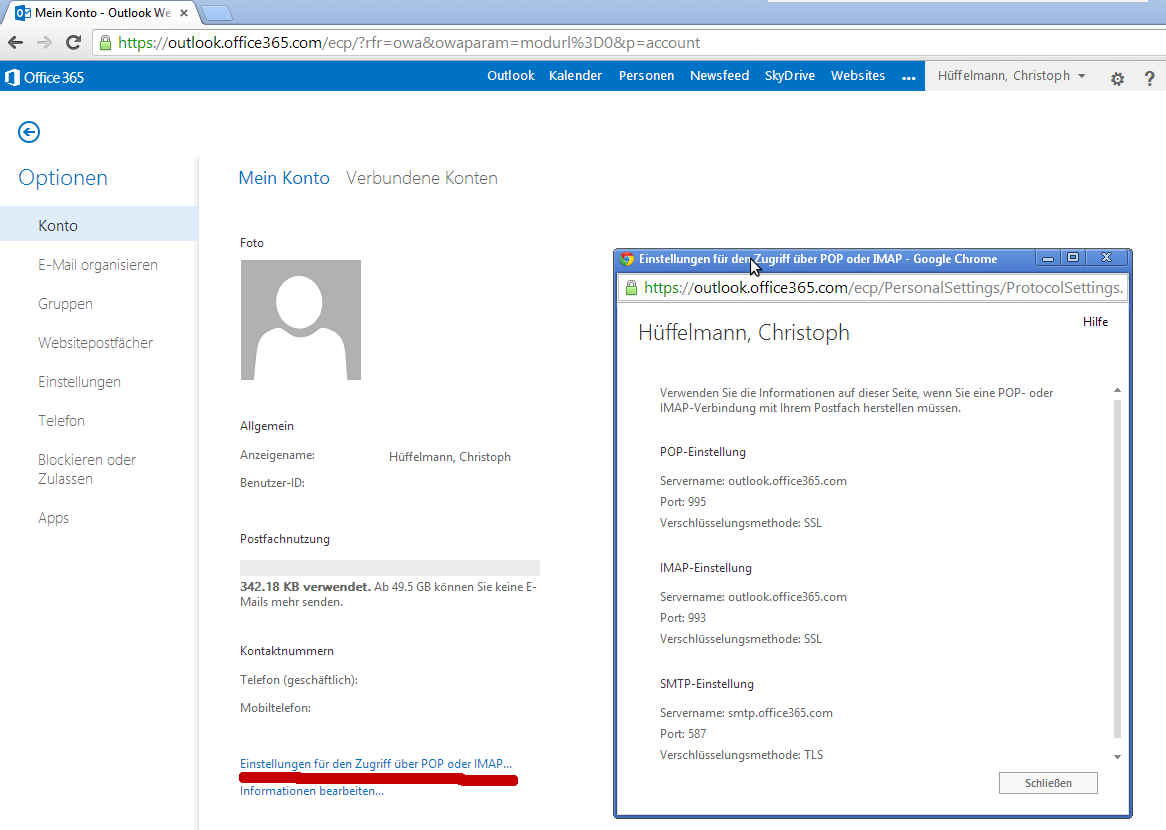

Gruß Christoph