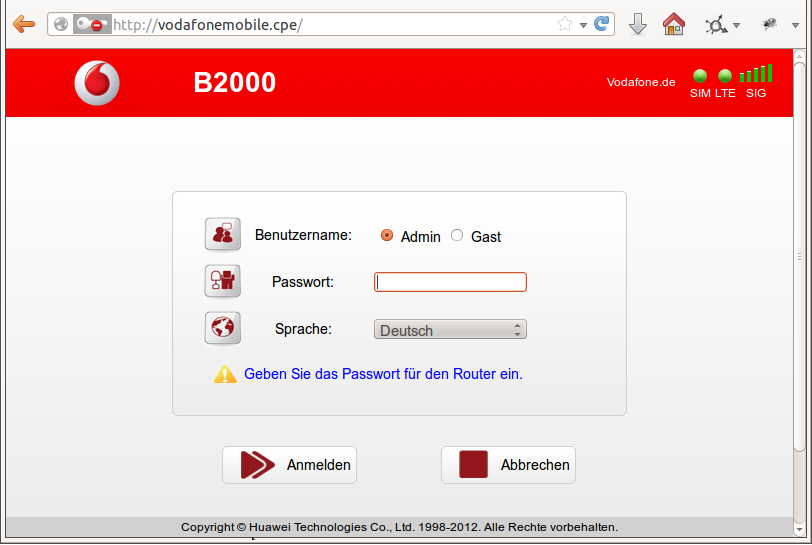

Vodafon Router über VPN und SSH configurieren.

Dienstag, November 5th, 2013Damit man Router remote vorspielen kann das man im gleichem Netz ist muss man ein wenig Aufwand treiben. Zu erst mal redirencten die Kisten immer dafür muss man die /etc/hosts Datei anpassen. Da man Ports als nicht root nur über halb von 1024 binden kann muss man den Port noch mittels iptables redirecten. Dann kann man den Port via SSH Durchschleifen und die Webseite ist so erreichbar wie der Router das gerne hätte.

/etc/hosts:

127.0.0.1 vodafonemobile.cpe

iptables:

sudo iptables -t nat -I OUTPUT --src 0/0 --dst 127.0.0.1 -p tcp --dport 80 -j REDIRECT --to-ports 8080

ssh auf den Server:

ssh -L 8080:192.168.1.1:80 server

Hier eine Beschreibung für den Speedport