Mit ‘dns’ Tagged einträge

ssh-keygen -R hostname

Dienstag, August 18th, 2009Wenn man einen Server neu aufsetzt oder einfach nur den DNS Namen ändert gibt das meinst Stress mit SSH geben, weil der Schlüssel sich geändert hat die DNS Prüfung fehl schlägt. Das sieht dann folgendermaßen aus:

user@desktop:~$ ssh user@server

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@ WARNING: POSSIBLE DNS SPOOFING DETECTED! @

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

The RSA host key for server has changed,

and the key for the corresponding IP address 10.0.0.1

has a different value. This could either mean that

DNS SPOOFING is happening or the IP address for the host

and its host key have changed at the same time.

Offending key for IP in /home/user/.ssh/known_hosts:42

Bevor man jetzt aber hingeht und in vi die Zeile raus sucht oder gar die ganz Datei löscht, sollte man folgenden Befehl nutzen. Dieser updatet automatisch alle Einträge.

user@desktop:~$ ssh-keygen -R server

/home/user/.ssh/known_hosts updated.

Original contents retained as /home/user/.ssh/known_hosts.old

Kein DNS nach Solaris Installation

Mittwoch, Mai 6th, 2009Nach einem DNS test habe ich festgestellt warum ich keine Internetseiten angezeigt bekam.

# dig chrnet.de

; <<>> DiG 9.3.5-P1 <<>> blog.chr.istoph.de

;; global options: printcmd

;; connection timed out; no servers could be reached

Nach der Installation von Solaris muss man DNS erst einmal einrichten.

# vi /etc/inet/resolv.conf

domain blog.chr.istoph.de

nameserver 62.146.114.240

Dann noch einen Symlink erstellen

# ln -s /etc/inet/resolv.conf /etc/resolv.conf

Und die nsswicht.conf in der Zeile hosts um den Punkt dns erweitern.

# cat /etc/nsswitch.conf

...

hosts: files dns

...

Dann funktioniert das dns auch:

; <<>> DiG 9.3.5-P1 <<>> blog.chr.istoph.de

;; global options: printcmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 1856

;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 3, ADDITIONAL: 3

;; QUESTION SECTION:

;blog.chr.istoph.de. IN A

;; ANSWER SECTION:

blog.chr.istoph.de. 120 IN A 62.146.114.235

...

Quelle: blastwave.org

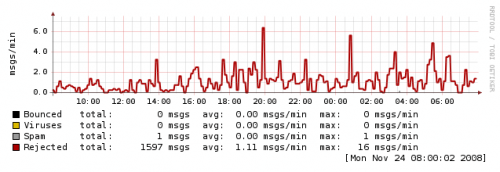

[update] Wo bleibt der Spam?

Sonntag, November 23rd, 2008In meiner E-Mail Statistik, einer meiner Frondendserver sind die Rejects heute das erste mal unter die Marke von 900 Rejects gefallen. Noch vor 2 Wochen waren es mehr als 4000. Das ist gut das 4,4 fache weniger.

23.11.2008

11.11.2008

Aber Warum? Gestern titelte Heise: DDoS Attacke auf InternetX. Wo angeblich 40.000 Hosts und einer Gesamtbandbreite von über 20 Gbit/s den Angriff durchführen.

Und vor eine Woche titelte Heise: US Provider ziehen Spam Schleuder den Stecker. Danach soll der Spamanteil im Internet wohl massiv zurück gegangen sein.

[update 21.11.08 19.17]

Störungsmeldung / DDOS Angriff von Schlund Technologies

Sehr geehrte Damen und Herren,

derzeit stehen die InterNetX Infrastruktur bzw. große Teile des DNS im Fokus eines massiven DDoS Angriffes. Durch Einsatz komplexer Regelwerke ist derzeit aber eine begrenzte Bandbreite verfügbar. Dies nimmt jedoch Einfluss auf die Erreichbarkeit des DNS.Ein DDoS Angriff ist eine Attacke von außen, die zum Ziel hat, einen oder mehrere Dienste eines Hosts lahm zu legen. Mehr Informationen darüber finden Sie unter diesem Link: http://de.wikipedia.org/wiki/DDoS

Das Angriffsvolumen liegt derzeit bei ca. 40.000 Hosts und einer Gesamtbandbreite von über 20 Gbit/s. Das InterNetX Team ist in Zusammenarbeit mit zahlreichen Backbonebetreibern um eine zeitnahe Lösung bemüht.

Wir bitten die Unannehmlichkeiten zu entschuldigen und danken für das Verständnis.

Mit freundlichen Grüßen

Schlund Technologies Technik

[update 24.11.2008 12:15]

Gerade titelte heise die Bestätigung das es auch bei anderen Mailservern so aussieht: Spam fällt auf Jahrestief

Unterdessen ist bei mir die Anzahl der Spams wieder auf ein normal Niveau gestiegen:

[update 21.11.08 21.17]

Entstörungsmeldung zum DDOS Angriff von Schlund Technologies

Sehr geehrte Damen und Herren,

am Freitag, 21.11.08, ab 09:20 Uhr, wurde auf die Schlund Technologies Infrastruktur ein massiver DDoS-Angriff gestartet. Auswertungen haben ergeben, dass der Angriff im Besonderen dem Nameserverpool galt.

Mit einer gezielten DDoS(Distributed Denial of Service)-Attacke, also einer dezentralen Angriffsstrategie, die ca. 40.000 infizierte Client- bzw. Serversysteme zum gemeinsamen Angriff auf ein Ziel koordinierte, wurde ein Peak in der Gesamtbandbreite von über 20 Gbit/s und ca. 800.000 Paketen pro Sekunde erreicht. Dies schränkte diverse Backbonebetreiber in ihren freien Ressourcen ein und führte zu temporären Störungen.

Die Angriffe wurden in Form von „UDP Fragmenten“ und reinen „UDP Floods“ geführt. Schlund Technologies hat in Zusammenarbeit mit zahlreichen Carriern und oben genannten Backbonebetreibern gemeinsam eine Lösung bzw. komplexe Regelwerke zur effizienten Filterung der Angriffe entwickelt und

seit Freitag, 21.11.2008, 15:48 Uhr, erfolgreich im Einsatz.Wir möchten uns an dieser Stelle für etwaige Unannehmlichkeiten entschuldigen und Ihnen für Ihr Verständnis danken.

Ihr Schlund Technologies Technik-Team

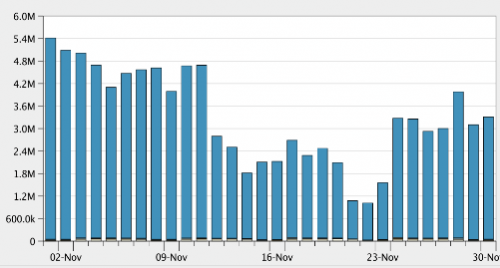

[update 01.12.08 00:00]

Weitere Statistiken die den Krassen Einbruch des Spamverkehrs zeigen. Die keinen Balken unterhalb von 600k sind die Zugestellten E-Mails. Auffallend ist aber auch das auch weniger richtige E-Mails an diesem Tag gesendet wurden.

So da geht wieder eine rbl hin

Freitag, September 26th, 2008Diesmal ist es „list.dsbl.org“ die ihr laut des Blogs von euer rbl liste streichen könnt.

Quelle: dsbl.org

DSBL is GONE and highly unlikely to return. Please remove it from your mail server configuration.

DSBL was a blocklist specialized in listing open relays and open proxies. To put it simply, DSBL listed IP addresses of computers that could be tricked into sending spam by anybody. This was a very successful strategy. Nowadays open relays and open proxies are rare, spammers hardly ever use them any more and no software seems to come with an open-by-default policy any more.

Übersetzung wenn man das so nennen kann:translate.google.com

DSBL ist weg und höchst unwahrscheinlich, dass Hin-und Rückflug. Please remove it from your mail server configuration. Bitte entfernen Sie sie von Ihrem E-Mail-Server-Konfiguration.

DSBL was a blocklist specialized in listing open relays and open proxies. DSBL war ein BlockList spezialisiert auf die Auflistung offene Relays und offene Proxies. To put it simply, DSBL listed IP addresses of computers that could be tricked into sending spam by anybody. Um es einfach, DSBL aufgeführten IP-Adressen von Computern, könnte dazu gebracht das Versenden von Spam von jedermann. This was a very successful strategy. Dies war eine sehr erfolgreiche Strategie. Nowadays open relays and open proxies are rare, spammers hardly ever use them any more and no software seems to come with an open-by-default policy any more. Heute offene Relays und offene Proxies sind selten, Spammer kaum nutzen sie alle mehr und nicht Software zu kommen scheint mit einem Open-by-Standard-Politik nicht mehr.

Info: Shiva