ssllabs overall rating zabbix check

Dienstag, Februar 3rd, 2015Aktuell kann man fast jede Woche auf ssllabs.com nachschauen, ob das „rating“ einer Webseite mal wieder gefallen ist, einer der Server falsch konfiguriert ist oder einfach nur vergessen wurde Dienste neu zu starten. Um dies zu automatisieren hat ssllabs endlich eine api im development Modus freigeschaltet.

Schade das in der api kein Feld ohne das trusted flag hinterlegt ist, so bekomme ich mit meinem CACert leider immer nur ein T.

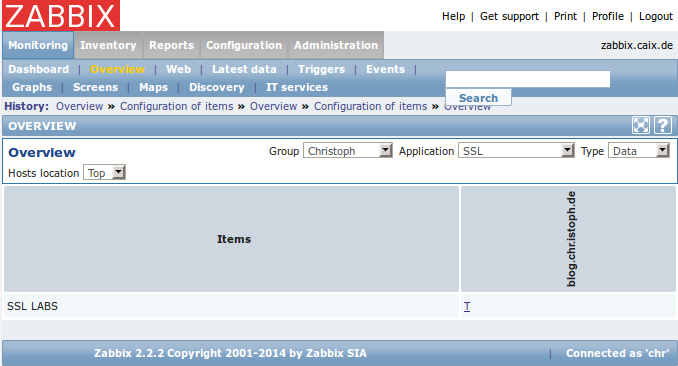

Ich habe das mal für den Zabbix gescriptet. Alles was man braucht ist folgende ausführbare Datei im Ordner /etc/zabbix/externalscripts/zabbix-check-ssllabs.sh

#!/bin/bash

domain=$1

if [ "$domain" = "" ]; then

exit 1

fi

tmp=$(mktemp)

#TODO: trap

wget -q -O $tmp "https://api.dev.ssllabs.com/api/fa78d5a4/analyze?host=$domain&publish=On&clearCache=On&all=done"

sed 's/,/\n/g' $tmp | grep grade | awk -F '"' '{print $4}'

rm $tmp

Und natürlich ein Schema das man im Zabbix importieren muss:

(mehr …)